En el post de hoy os vamos a hablar de la importancia de tener actualizado WordPress.

WordPress es una herramienta genial para generar contenido, pero al igual que cualquier otro gestor de contenidos (Joomla, Magento, Prestashop, OSCommerce) hay que tenerlo al día para evitar problemas de seguridad.

– ¿Qué partes de WordPress debemos tener al día?

– El núcleo: es la parte más importante, ya que cada vez que sale una nueva versión se producen un montón de mejoras y se solucionan un montón de agujeros de seguridad que se han descubierto.

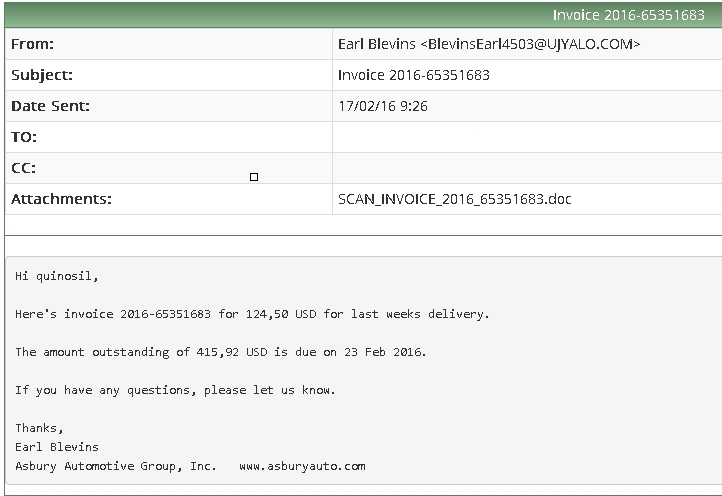

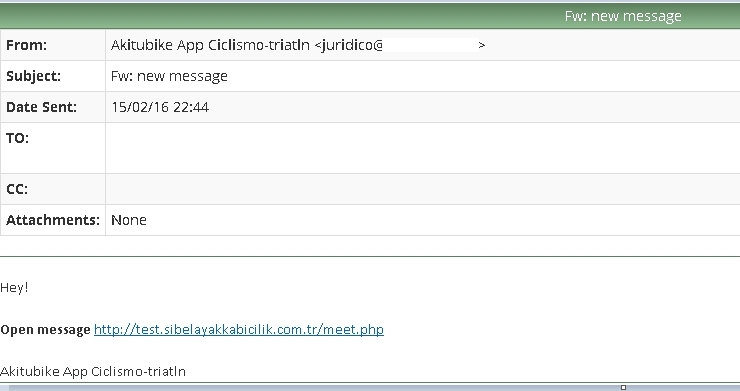

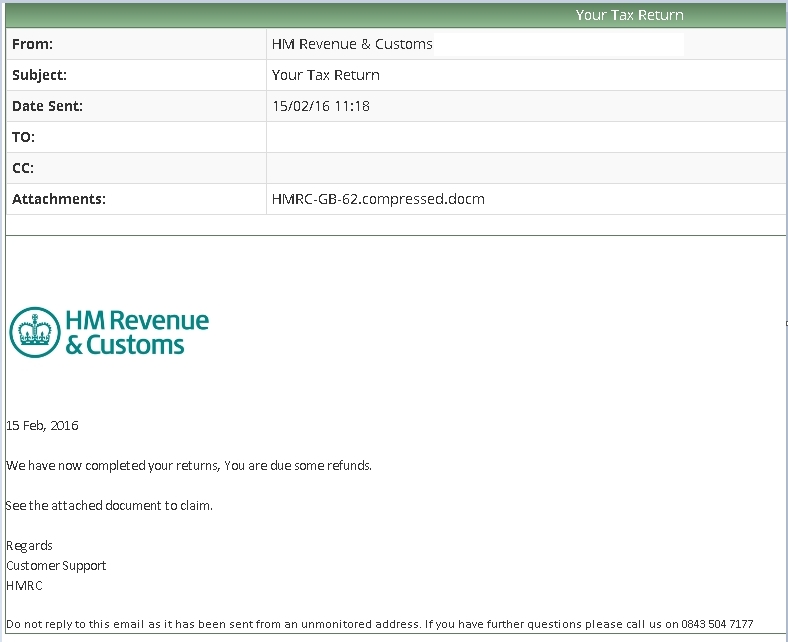

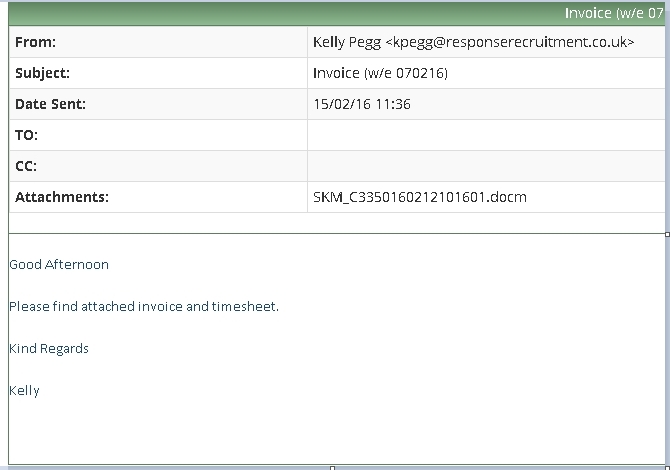

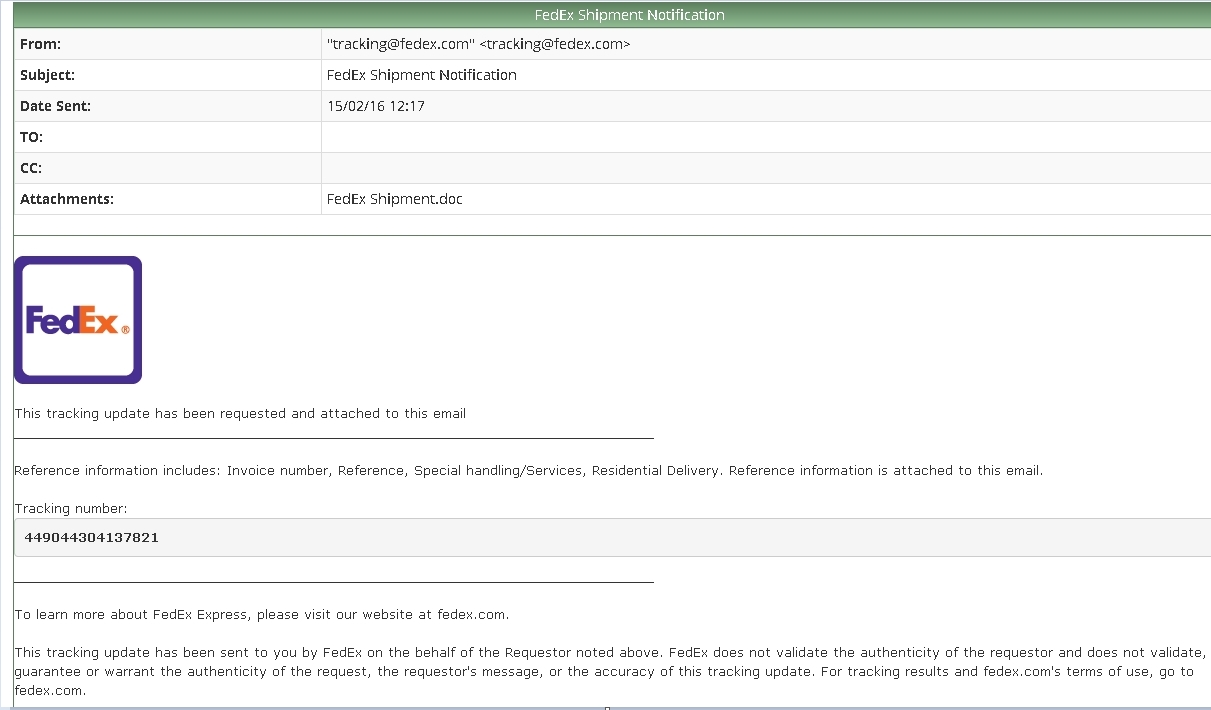

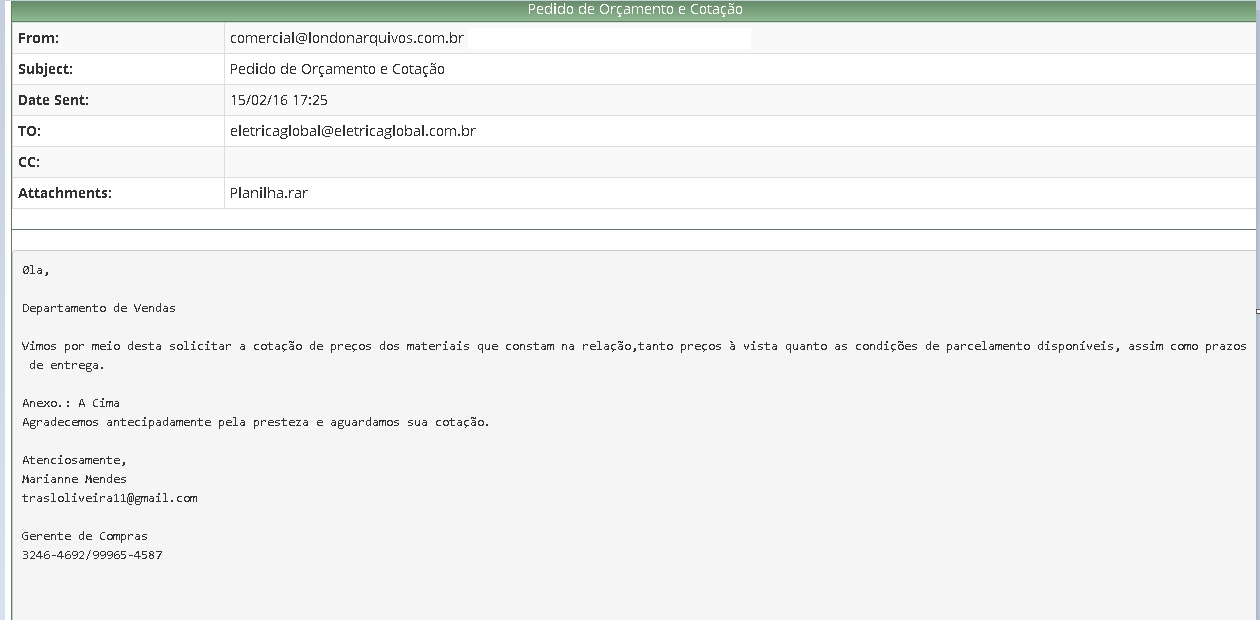

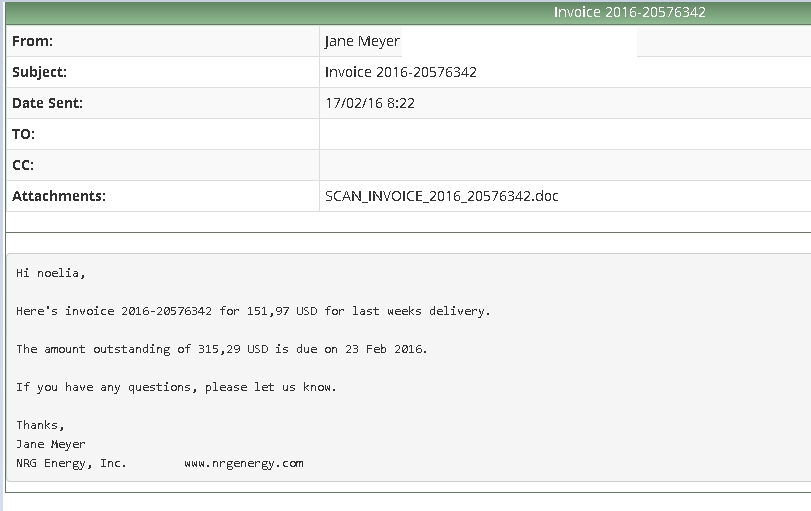

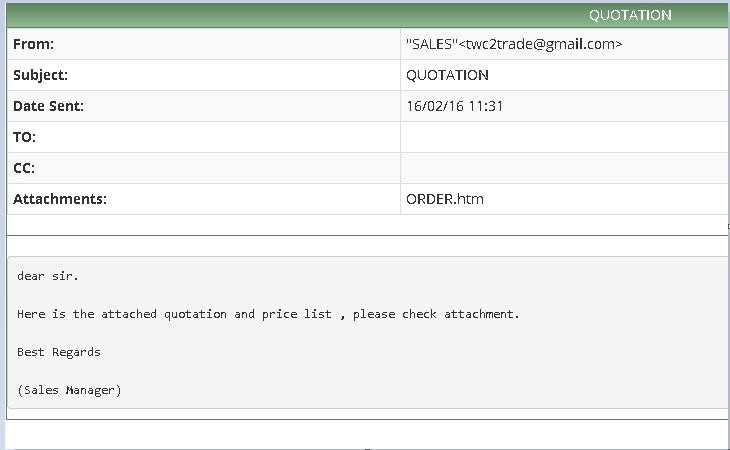

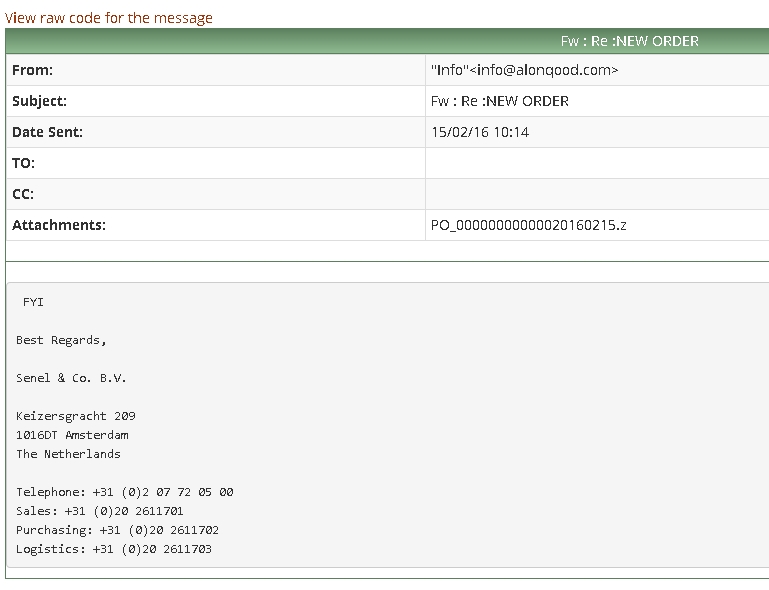

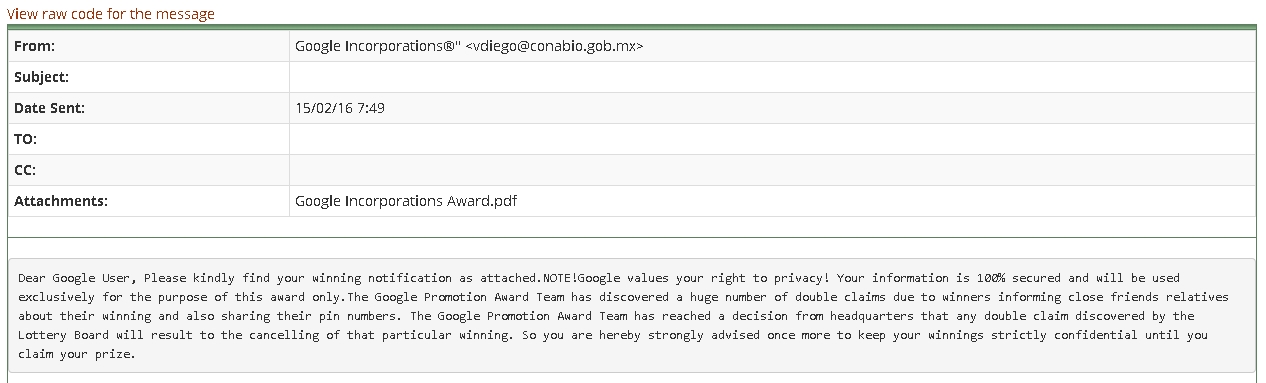

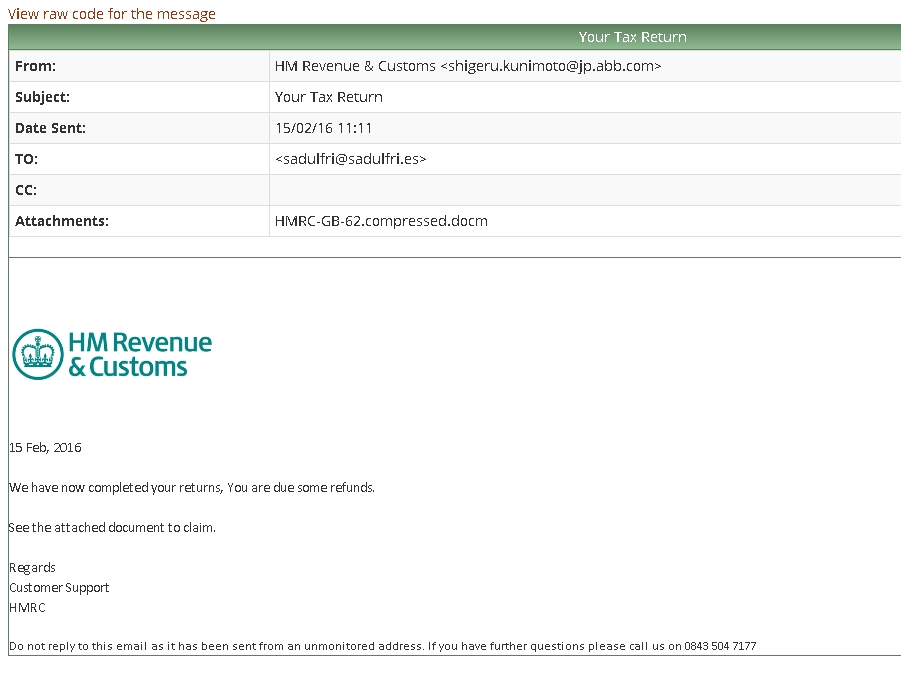

– Los plugins: son muy importantes porque permiten a algunos hackers aprovechar las vulnerabilidades que tienen y subir archivos con los que luego enviar spam o infectar un servidor.

– Los temas: aparentemente son la parte menos importante, pero también tienen su peso porque a veces algunos temas tienen vulnerabilidades conocidas y son explotadas para obtener contenido no autorizado.

En Hacheté nos esforzamos por minimizar los riesgos de tener versiones de WordPress sin actualizar, y para ello ejecutamos una herramienta que nos comparar la versión actual con la instalada en cada uno de nuestros hostings.

Es por ello que a partir de ya mismo, cada vez que salga una nueva versión de WordPress escribiremos un post y avisaremos por email a todos nuestros clientes para que actualicen sus instalaciones.

– ¿Qué puedo hacer para proteger mi WordPress?

Hay varias cosas que se pueden hacer para proteger una instalación de WordPress:

– Limitar el acceso a la carpeta de administración (wp-admin) mediante un archivo .htaccess que nos pida un usuario/contraseña sólo para acceder a esta administración. Con esto impedimos que los robots que nos visitan automáticamente nos intenten adivinar el usuario y contraseña por defecto.

– Cambiar el usuario administrador (“admin” por defecto) por otro más difícil.

– Usar un plugin llamado “wordfence” que implementa medidas adicionales de seguridad en nuestro WordPress.

– Usar un plugin llamado captcha-free que evita automáticamente que los robots nos inunden el blog con comentarios basura.

Con estas sencillas medidas aumentaremos la seguridad de nuestro WordPress, pero como nada es infalible, lo mejor es tener siempre una copia de seguridad a mano!

El Equipo de Hacheté