Emails falsos que provienen de destinatarios conocidos

Desde Hacheté queremos informar de un aviso URGENTE e IMPORTANTE. Se ha identificado una campaña de phishing con correos electrónicos de remitentes conocidos que incluye el siguiente cuerpo de mensaje:

Buenos días -nombre destinatario- | Hola -nombre destinatario-

Adjunto a este correo le envío los Excel documento: NOMBRE.xls

-Nombre y correo del remitente-

El documento XLS está enlazado a un sitio externo.

Rogamos encarecidamente NO PINCHAR NUNCA EN EL ENLACE.

En cualquier caso, siempre recomendamos tener instalada una solución antiransomware como puede ser Malwarebytes Antimalware, que se puede descargar gratuitamente desde su página oficial: https://es.malwarebytes.com/

Ante la duda de si un email es un virus o no, LO MEJOR ES NO ABRIRLO.

A continuación, le indicamos más información sobre la técnica empleada:

Recepción de SPAM de un contacto conocido

El Spam no es algo que vaya a desaparecer del correo electrónico, pero por suerte los filtros antispam cada vez funcionan mejor y solucionan parte del problema, pero no todo.

Para evitar los filtros antispam, los spammers pueden utilizar varias técnicas, siendo una de ellas el email spoofing, que consiste en suplantar la identidad de la persona que envía un email.

Qué es el email spoofing

El email spoofing, o correo de suplantación de identidad, es una técnica empleada en los ataques de spam y de phishing para hacerle pensar a un usuario que un mensaje proviene de una persona o entidad que conocen o en la que confían.

En los ataques de spoofing, el remitente falsifica los encabezados del correo electrónico para que el software cliente muestre la dirección de remitente fraudulenta, que la mayoría de los usuarios acepta tal como la ven y a menos que inspeccionen cuidadosamente el encabezado, los usuarios solamente verán el remitente falso en el mensaje.

Si es un nombre que reconocen, es más probable que confíen en este. De esta manera, hacen clic en enlaces malintencionados, abren archivos adjuntos que contienen malware, envían datos delicados y hasta hacen transferencias de dinero de la empresa.

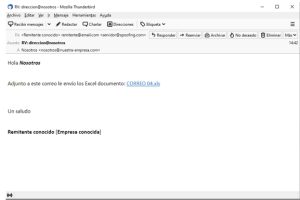

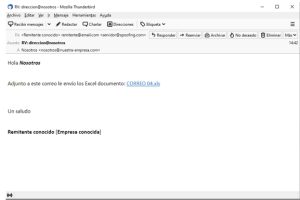

Ejemplo de correo suplantando identidad

En este ejemplo se ve que Nosotros ha recibido un correo de Remitente conocido y en un primer vistazo parece normal. Aparecen los datos de una empresa conocida que le escribe de vez en cuando y en el campo De se aprecia el nombre y correo electrónico del remitente.

Cuando Nosotros visita el enlace posiblemente será infectado con el mismo u otro troyano diferente.

En este caso podemos ver que en el campo De aparece un correo electrónico al final que no es otra cosa que la dirección real del remitente: servidor@spoofing.com

Además posiblemente el propietario de ese buzón ni sepa que están usando su correo electrónico para el envío de SPAM. Quizás lo note cuando empiece a recibir correos de errores en la entrega y vea que está de remitente pero no lo ha enviado él.

Otras veces está más oculto y hay que ver las cabeceras internas del correo con la información de los servidores de envío y chequeos.

Qué puedo hacer

Una vez revisadas las cabeceras sabremos si Nosotros ha sido atacado con un troyano para el envío de correo o no.

En caso afirmativo hay que realizar las siguientes acciones:

• Revisar el equipo o equipos en busca de virus.

• Cambiar la contraseña de la cuenta de correo afectada.

En el caso que no lo esté enviando directamente, entonces lo está enviando desde otra cuenta externa.

De dónde sale la información de remitentes y destinatarios

La información ha podido ser obtenida de cualquier fuente, tanto de un equipo del remitente como de cualquier otro equipo externo que se haya relacionado con el remitente. En cualquier caso, se produce la apertura de algún troyano que realiza el ataque u obtención de información y lo envía a servidores externos.

El troyano obtiene una lista de direcciones de correo electrónico a través de los diferentes buzones que tenga configurados y/o la libreta de direcciones, selecciona una al azar como remitente (email spoofing) y ataca al resto con spam.

Como hemos comentado también puede ser que el troyano obtenga la información y la envíe a servidores externos donde dichos servidores web, previamente infectados, se encargan de realizar los envíos masivos de SPAM.

Otras veces las obtienen de redes sociales, páginas web, foros, portales de profesionales (por ejemplo, LinkedIn), etc.

Cómo protegerse contra el email spoofing

Incluso habiendo implementado medidas de seguridad para correo electrónico algunos mensajes malintencionados de correo electrónico logran llegar a las bandejas de entrada de los usuarios. Tanto si usted es un empleado responsable como si simplemente usa su correo electrónico personal en el trabajo, existen diversos pasos a seguir para evitar convertirse en víctima de fraude de correo electrónico:

• Nunca haga clic en enlaces para acceder a una web en la que se le pida autenticación. Escriba siempre (con el teclado) el dominio oficial en su navegador y haga su autenticación directamente en la web.

• Los pasos para ver los encabezados de correo electrónico varían según el cliente de correo electrónico, así que lo primero que hay que hacer es consultar el procedimiento para ver los encabezados de correo electrónico de su software de bandeja de entrada. Después, abra los encabezados de correo electrónico y busque la sección “Recibidos-SPF” de los encabezados y busque una respuesta PASS (aprobado) o FAIL (fallido).

• Sea suspicaz ante un correo electrónico que supuestamente provenga de una fuente oficial y que le pidan datos.

• Evite abrir archivos adjuntos de remitentes sospechosos o desconocidos, o visitar los enlaces si no está claro en el correo.